多くの企業は今でも電子メールを介してコミュニケーションを行っています。 電子メールユーザーの数は2025年までに46億人に達すると予想されていますが、サイバー犯罪者は、安全でないアカウントの使用からソーシャルエンジニアリングに至るまで、攻撃を開始するための最も広範な攻撃ベクトルとして電子メールを引き続き見ています。

在宅勤務は政府機関を標的に変えました

パンデミックによって引き起こされた2020年の厳しい時期に、サイバー犯罪者は企業が講じたセキュリティ対策を回避するためにますます洗練された戦術を開発しました。 彼らは多くの企業や政府機関を脅迫し、攻撃してきました。 昨年、電子メールのセキュリティに関連するリスクが増加した最も重要な理由は、パンデミックの時期に多くの企業がリモートワークに切り替えたため、サイバー犯罪者が家庭環境でより多くの従業員を標的にし始めたことです。

ロンドンを拠点とするサイバーセキュリティ企業であるKeepnetLabsが作成した2021年の電子メール脆弱性レポートは、COVID-19の発生後、電子メールを介したフィッシング、マルウェア、ランサムウェア攻撃が増加していることを明らかにしました。 レポートはまた、これらの攻撃がスパム対策フィルター、ファイアウォール、サンドボックス、その他の国境保護技術などの会社所有の電子メールセキュリティツールを簡単に迂回する可能性があることも示しています。

受信トレイへの到達に90%以上の成功

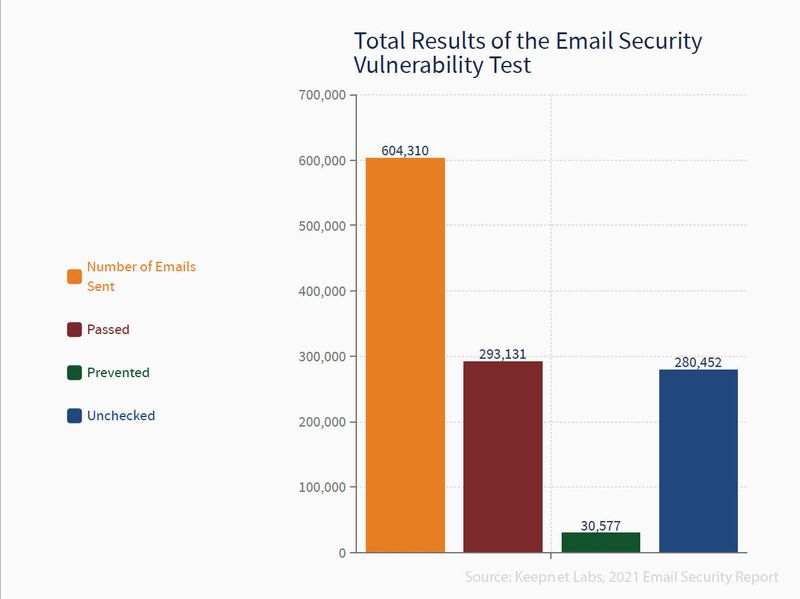

Keepnetは、電子メールベースのセキュリティの脆弱性をテストするために604,310通の電子メールを送信しました。 電子メールの90.56%がターゲットの受信トレイに正常に到達しましたが、顧客のセキュリティツールによってブロックされたのは9.44%のみでした。 また、280,452通の電子メールがチェックされませんでした。これは、悪意のある電子メールが受信トレイに到達したかどうかをシステムが検出できなかったことを意味します。

2020年の電子メールセキュリティに対する最大の脅威:Advanced Persistent Threat(ATP)

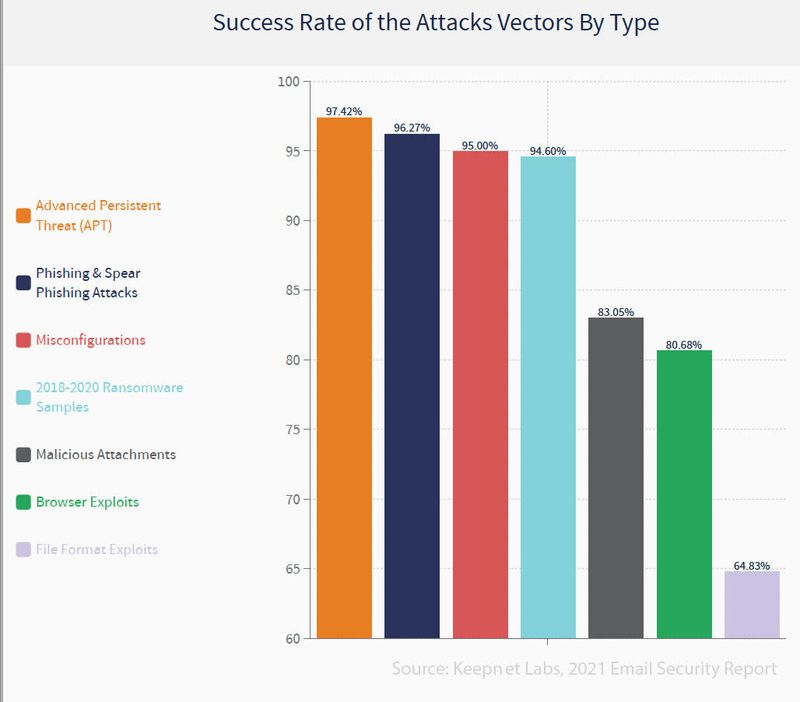

セキュリティテクノロジーをバイパスしてターゲットの受信トレイに到達する際の攻撃タイプの成功率を見ると、4つのタイプが90%を超えて成功しており、ほとんどの場合、すべてがセキュリティをバイパスしていることがわかります。 これらの4つの攻撃タイプとその成功率は次のとおりです。

- Advanced Persistent Threat(ATP)(97.42%)、

- フィッシングとスピアフィッシング(96.27%)

- セキュリティの設定ミス(95%)

- ランサムウェア2018-2020(94.60%)

Techは、サイバーセキュリティの観点から最も成功しなかったセクターをランク付けしました

レポートはまた、電子メール攻撃に直面して最も失敗したセクターを特定しました。 テクノロジー、コンサルティング、および金融サービスは、このような攻撃に対する防御において最も失敗した3つのセクターでしたが、最初にテクノロジーセクターは、ソリューションの使用がどれほど遅れているかを示しました。 以下に、最も失敗したセクターのリストを示します。

- テクノロジー

- コンサルティング

- 金融業務

- 教育

- 不動産

- バイオテクノロジー

- サービス部門

- ホールディング/コングロマリット

- 医薬品

- 出版

受信者の40%は、ATPテスト用に送信された電子メールをチェックしませんでした

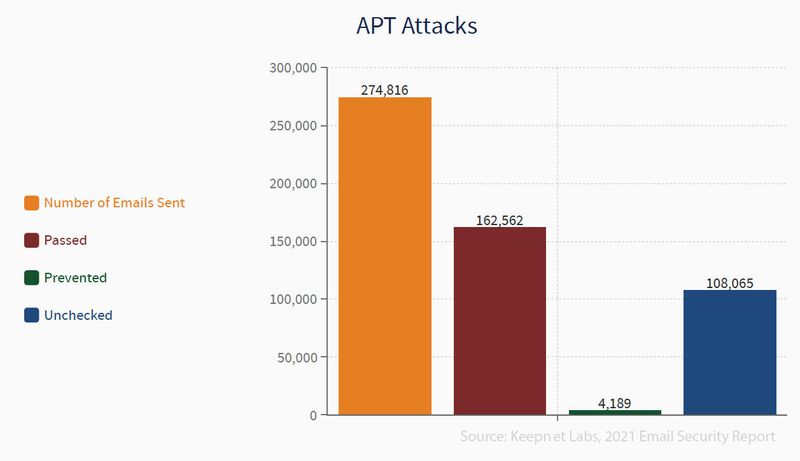

今日の電子メールセキュリティで最も脅威となるタイプの攻撃であるAdvancedPersistent Threats(APT)は、ハッカーがシステムにアクセスして検出されない、高度で標的を絞ったタイプのサイバー攻撃です。

Keepnetは、APTに焦点を当てた脆弱性をテストするために、レポートの一部として274,816通の電子メールを送信しました。 送信された162,562通の電子メールがターゲットの受信トレイに正常に到達しましたが、セキュリティツールによってブロックされたのは4,189通だけでした。 さらに、受信者の108,065人(約40%)が問題の電子メールをチェックしませんでした。 これは、ATPがフィッシングやその他の種類の攻撃よりも、セキュリティテクノロジーをバイパスし、ターゲットの受信トレイに到達することに成功していることを示しています。

セキュリティツールは、フィッシングや設定ミスの攻撃に対して無力です

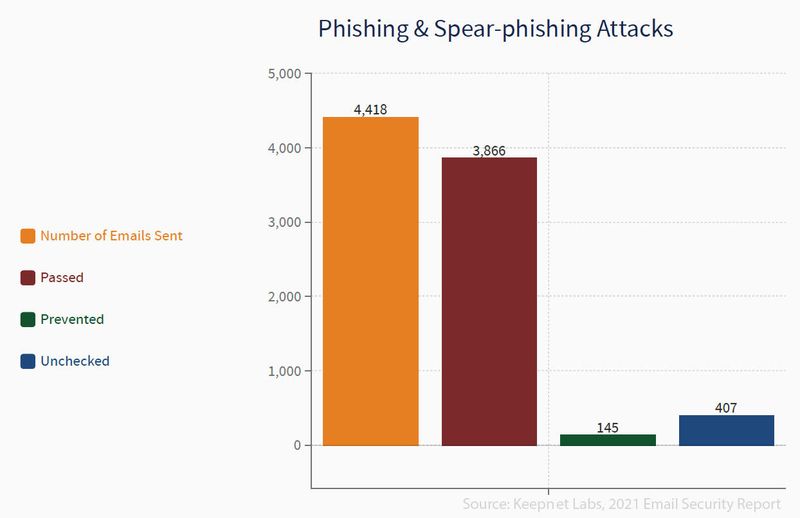

フィッシングは、難読化された電子メールを武器として使用するもう1つのサイバー攻撃として際立っています。 このタイプの攻撃の目的は、電子メールの受信者をだましてメッセージに必要なものを信じさせ、リンクをクリックするか、添付ファイルをダウンロードさせることです。

フィッシングメールは、少数の受信者だけが応答することを期待して多くの受信者に送信されますが、スピアフィッシングメールは特定の個人、組織、または企業を対象としています。 Keepnetは、フィッシングおよびスピアフィッシング攻撃の脆弱性を検出するために4,418通の電子メールを送信し、これらの電子メールのうち3,866通がターゲットの受信トレイに到達しました。 これらの電子メールのうち、受信者のセキュリティツールによってブロックされたのは145のみで、受信者は407をチェックしませんでした。

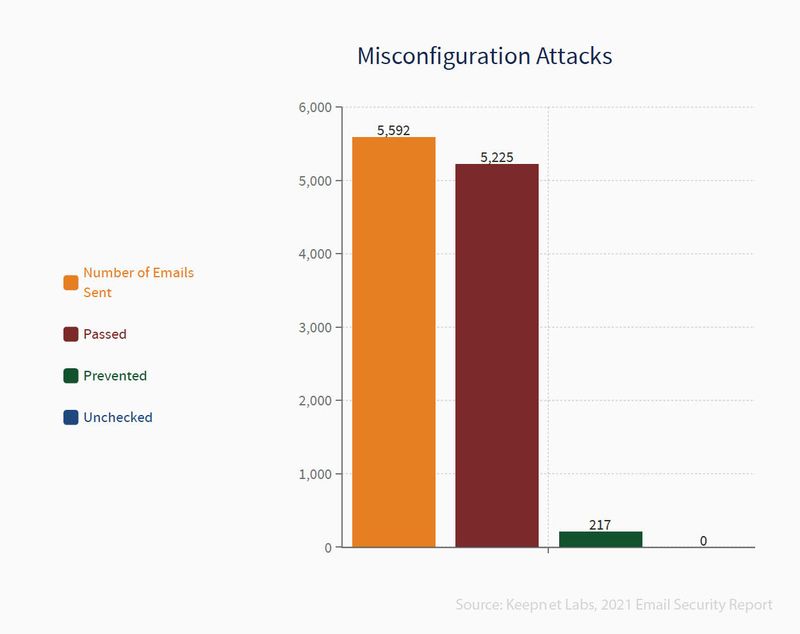

多くのセキュリティの脆弱性を引き起こす別のタイプの攻撃は、セキュリティ構成ミス攻撃です。 Keepnetは、結果として生じる脆弱性をテストするために5,592通の電子メールを送信し、そのうち5,225通がターゲットの受信トレイに到達しました。 また、受信者のセキュリティツールによってブロックされたメールは217通のみでした。

ランサムウェア攻撃は、リモートワーキングへの移行とともに増加します

ランサムウェア攻撃には、標的のシステムまたはファイルを暗号化するマルウェアの一種が含まれ、サイバー犯罪者は、システムまたはファイルを回復するために被害者に支払いを要求します。 2020年度第1四半期には、パンデミックによるリモートワークへの移行に伴い、ランサムウェア攻撃も大幅に増加しました。 この増加の主な理由は、家庭での不十分なサイバーセキュリティ対策でした。 Keepnetはランサムウェアの脆弱性をテストするために106,169通の電子メールを送信しました。これらの電子メールのうち52,527通がターゲットに到達し、3,118通がセキュリティソフトウェアによってブロックされ、50,527通が受信者によってチェックされませんでした。

Keepnet2021電子メールセキュリティ脆弱性レポートの全文はここで読むことができます。