WPA3は、WiFiネットワークを2つの新しいタイプの攻撃から保護するようになりました。 WPA2で発見された脆弱性により、標準化団体は新しい安全な暗号を作成するために機能するようになりました。

これが、WPA3がルーターに到着した方法です。 しかし、この基準には多くの脆弱性もあったため、良いスタートを切ることができませんでした。 徐々にこれらにパッチが適用され、2つの新しいタイプの攻撃に対する新しい保護が導入されました。

市場にはWiFi6とWPA3を備えたルーターがますます増えており、価格はすでに50ドルを下回っています。 昨年発売されたマザーボード、ラップトップ、携帯電話も両方の規格をサポートしています。 WPA3規格は常に改善されています。

したがって、2019年12月、WPA3は、EAP-TLS、EAP-TTLS、またはEAP-PEAPを使用する際の悪意のある双子攻撃にパッチを適用する、最初の主要な改善アップデートを受け取りました。 2020年12月には、ネットワークでアクティブだったいくつかの攻撃に対する他の新機能が含まれていました。 現在、標準で保護されている攻撃は全部で4つありますが、WiFiAllianceではそのうちの2つしか詳しく説明していません。

オペレーティングチャネル検証(OCV)

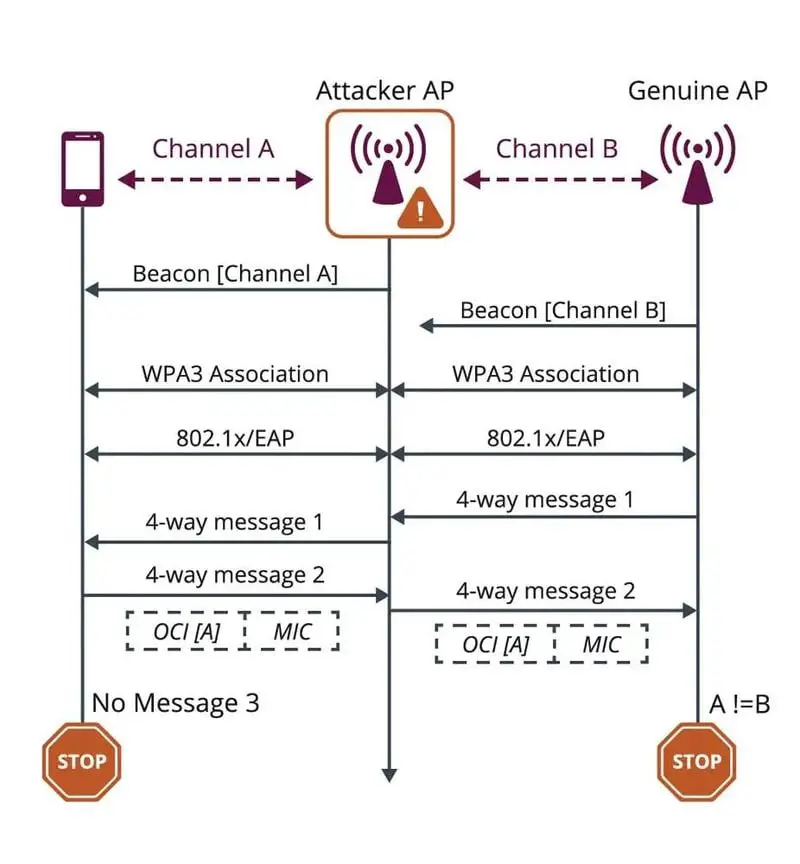

1つ目は、オペレーティングチャネル検証(OCV)です。 検証を必要としないネットワーク検出システムを利用する攻撃は、ハッカーによって何年にもわたって使用されてきました。 KRACK攻撃によって悪用された属性の1つは、オペレーティングチャネル情報(OCI)でした。これにより、アクセスポイントとデバイスは、通信に使用できる周波数、帯域幅、および最大電力を知ることができます。 OCI認証がない場合、man-in-the-middle攻撃が実行される可能性があります。

そのため、WPA3ではOperating Channel Validationが導入されています。これは、OCIを検証して、man-in-the-middle攻撃の可能性を回避します。 この画像では、アクセスポイント(ルーターなど)が受信した情報が、受信しているチャネルと一致しない場合に、確認が中止される様子を確認できます。 このおかげで、攻撃者は中間者攻撃を実行するために自分自身を配置することができなくなります。

ビーコン保護

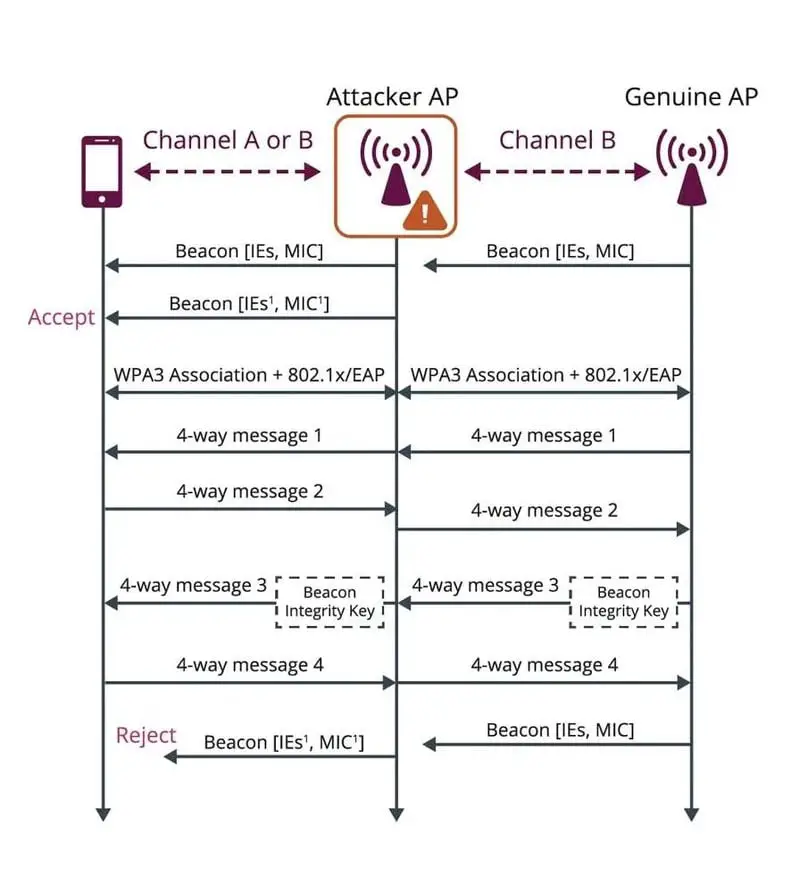

2番目の保護機能はビーコン保護と呼ばれます。 この保護手段により、アクセスポイントは、アソシエーションプロセス中にクライアントにビーコン整合性キー(BIK)を提供し、送信される各フレームに整合性チェックメッセージを追加します。 その結果、アクセスポイントに関連付けられたクライアントは、アクセスポイントに到達するすべての小さなデータの整合性を検証できるため、デバイスの消費電力の増加、速度の低下、チャネルの変更などの改ざんを防ぐことができます。

これらの小さな改善により、標準は徐々に安全性と堅牢性が増し、ブルートフォース攻撃による攻撃を回避するために複雑で長いパスワードを必要とするWPA2で実行される可能性のある辞書攻撃と戦っています。 今日のグラフィックカードの威力、またはコンピューティングタスクにサーバーを雇う可能性があるということは、WPA2を使用すれば、正しい辞書を使用すれば、最大で10文字未満のパスワードを数時間または数日で解読できることを意味します。