統合されたTPM(Trusted Module Platform)は、今日、システムセキュリティの重要な要素です。 ご存知かもしれませんが、Microsoftは、このセキュリティシステムを搭載したシステムへのWindows 11のインストールのみを許可し(ここで説明したように、いくつかの例外を除きます)、複雑な状況にあり、インストールする可能性がないTPMチップ。

事実、メーカーと開発者は、特定の操作のセキュリティを保証するための専用チップに賭けており、TPMには互換性のあるシステムが付属しており、Appleが設計したものの実装としてセキュアエンクレーブがあります。 そして、ほとんどの場合、このシステムが十分以上のレベルのセキュリティを提供し、それによって私たちが落ち着きを保つことができることは間違いありません。

ただし、TPMは、特定の状況では、複雑でありながら実行可能な手順で、確実ではないことが判明しています。理論的には、システムの電源を入れて使用したり、同じ状況で企業ネットワークにアクセスしたりすることを妨げる保護を回避することができます。 、これがもたらす莫大なリスクを伴います。 脆弱性を分析する前に、前述のことを再度主張します。これらは非常に特殊な状況であり、誰もが利用できる攻撃ではありませんが、それについて知って、必要に応じて防止することが重要です。

この発見は、数日前にDolos Groupが実施し、公開した調査の結果です。DolosGroupの作成者は、安全なVPN接続を介して企業ネットワークへのアクセスを提供するように事前構成されたラップトップのハードディスクへのフルアクセスを取得しました。 このタイプの構成は、これらのコンピューターを従業員に提供して、安全にテレワークできるようにする企業では非常に一般的です。

TPMは安全ですが、その実装はそれほど安全ではありません

TPMチップによって提供されるセキュリティを考えると、多くの攻撃が除外されるため、研究者は別のアプローチを試みました。つまり、チップ自体とシステムへの統合に関連する弱点を探しました。 最も一般的な構成では、システムはWindowsを直接起動します。前の手順では、パスワードの入力は必要ありません。 チップに保存されている単一のキーは、システムのロックを解除するために使用されます。

TPMチップ自体の構造により、そのコンテンツに直接アクセスすることは事実上不可能です。 一部のモデルは、内部へのアクセスの試みが検出された場合、物理的な自己破壊機能を備えているとさえ言われています。 一方、チップをボードに取り付けるポイントは非常に小さいため、実際には、チップとの間で送受信されるデータにアクセスするために何かをはんだ付けすることはほとんど不可能です。

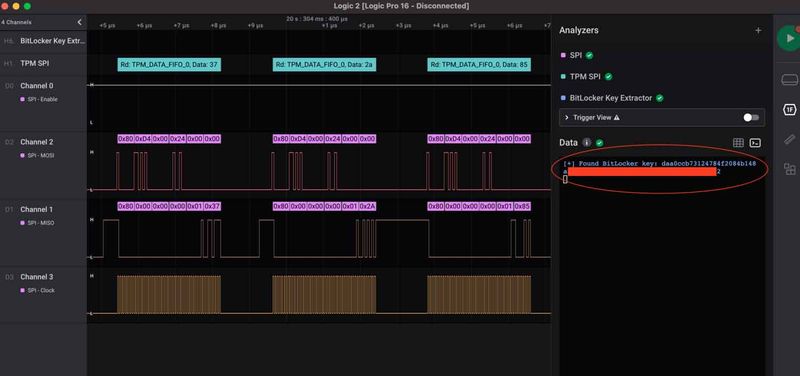

そして、そのようなデータトラフィックにアクセスするポイントは何でしょうか? ここで、CPUへのTPM接続がSPI(シリアルペリフェラルインターフェイス)バスを介して行われ、BitLockerのセキュリティ実装により、このデータバスにスニファーを配置すると、システムのストレージユニットの復号化キーが許可される可能性があることを知る必要があります。暗号化されずに送信されるため、取得されます。

理想的には、セキュリティ上の理由から、TPMにはCPUに接続する専用バスが必要ですが、設計とコスト上の理由から、この接続に使用されるのと同じバスが、CMOSを含むマザーボード上の他のコンポーネントでも使用されることがわかります。システムのBIOSを収容するチップ。 このチップの何が特別なのですか? TPMとは異なり、マザーボードに接続するピンは非常に大きいため、TPMに何かを接続する方がはるかに簡単です。

次のステップは、BIOSとTPMチップの両方が接続されているSPIバス上のすべてのデータトラフィックを分析し、すべてのデータをフィルタリングして暗号化キーを抽出することでした。 ハードディスクへのシステムアクセスを利用してストレージユニットのコンテンツにアクセスするのに、それほど時間はかかりませんでした。 その瞬間から、戦争はすでに勝利し、研究者たちはディスクの内容を解読するために必要な鍵をすでに入手していました。

ドライブ復号化キーを取得すると、研究者はキーなしでシステムのロックを解除できないことに直面する必要がなくなりました。次のステップは、SSDをラップトップから切断し、別のシステムに接続してそのコンテンツにアクセスすることでした。

見た目よりもさらに悪い

ハードドライブの内容の分析中に、最も興味深い発見がなされました。PCには、企業VPNクライアントがインストールされ、プリインストールおよび構成されており、すぐに使用できます。 ホームユーザー向けのVPNクライアントとは異なり、企業ソリューションには非常に興味深い機能があります。ユーザーがログオンする前に接続を確立します。 このように、ドメインスクリプトは、電源がオンになるとすぐにシステムで実行されるため、そのようなシステムの管理者にとって悪夢となる可能性のある、それぞれの場合のパスワード認証(各コンピューターに固有)の必要性を回避できます。

これは何を意味するのでしょうか? その時点で、研究者や潜在的な攻撃者は、攻撃されたシステムのSSDにマルウェアを導入するために多くのよく知られた手法に頼ることができ、マルウェアはPC上で再構築されます。 また、そのPC、または仮想マシン内のディスクのダンプが起動されると、すぐに企業ネットワークにアクセスするため、そのシステムだけでなくインフラストラクチャ全体のセキュリティも危険にさらされます。

冒頭で述べたように、これは複雑な攻撃です。システムへの物理的なアクセスが必要であり、特定の追加のセキュリティ対策を講じると無効になります。 最も簡単なオプションは、ユーザーがシステム(Windowsではなくシステム自体)を起動するためにパスワードを入力する必要があることです。また、TPMとCPU間の通信を暗号化する追加のセキュリティシステムを使用することもできます。

したがって、悪用するのは簡単ではないが、再現できる(公開された今ではさらに)セキュリティの問題について話しているので、TPMチップを持っていても完全なセキュリティが保証されるわけではありません。 その結果、システムの起動をパスワードでロックするなど、追加の対策を講じることが不可欠です。

そして、何よりも重要な推奨事項が1つあります。それは、100%のセキュリティが得られることは決してないということです。 TPMチップ、非常に安全なVPNなどがあるかどうかにかかわらず、セキュリティを無視してはなりません。 コンピュータを監視下に置き、疑わしい起源のソフトウェアをインストールせず、電子メールで受け取るものに細心の注意を払ってください…はい、私たちは知っています、これらは同じ古いガイドラインですが、脅威から身を守ることに関してはそれらの重要性が基本です。